OVERVIEW製品概要

WEEDS DB-Trace(DBT)はデータベースへのアクセスログの記録や不正アクセスの監視を行うための製品です。

データベースアクセス監視ツールに求められる最も重要な要素はローカルアクセスを含むすべての経路からのアクセスに対し、漏れなくログを取得できることです。

WEEDSではデータベースから出力される監査ログと独自技術を組み合わせることで、パフォーマンス影響を極小化しつつ網羅的なアクセスログの取得が可能となります。

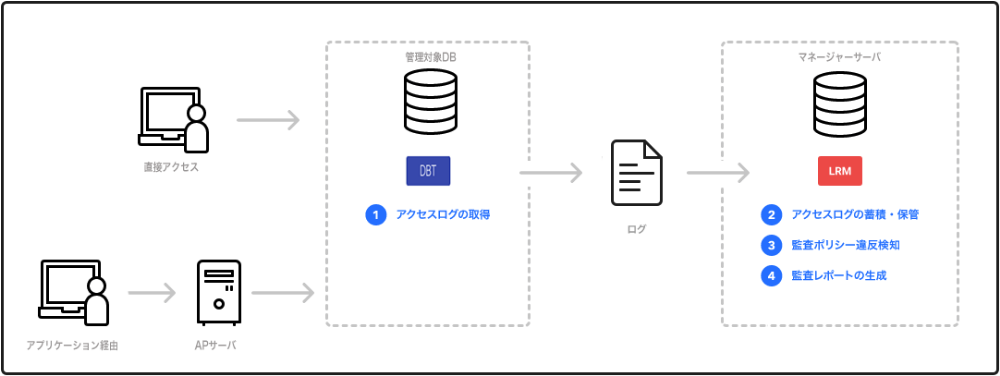

システム構成

DBT(DB-Trace)

データベースのアクセスログ取得エージェント。

各種RDBMSへ対応しており、すべてのアクセス(SQL)を取得することが可能。

LRM(Log-Repository Manager)

統合ログ管理マネージャー。

アクセスログの蓄積・管理や監視ポリシー登録、レポーティング機能を搭載。

特徴

発行されるSQLを1本・1本 漏れなく取得

DML、DDL、DCL、TCL含む、すべてのSQLの記録が可能です。

データベースセキュリティツールを導入するきっかけとして、内部統制の整備や企業の資産である情報の漏洩対策、不正利用対策など有事の備えなどがあります。

どの目的であっても欠かすことのできない要件として、すべてのアクセスログを洩れなく取得することが求められます。

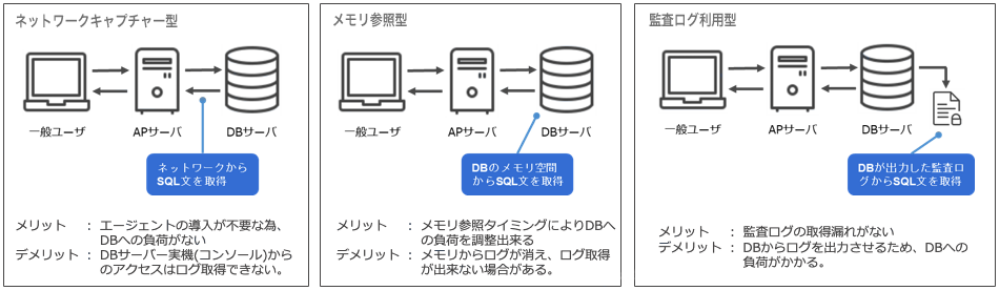

ツールによりアクセスログの取得方式が異なり、方式によっては取得できないアクセス経路が存在したり、ログを取得するタイミングによってメモリから情報が消えてしまうなど完全性の担保ができない取得方式も存在します。

WEEDSではデータベースから出力される監査ログと独自技術を組み合わせることで、網羅的なアクセスログの取得が可能となります。

パフォーマンス劣化しない

データベースに負荷なく、監視に必要なログを確実に取得します。

WEEDS DB-Traceではログの取得漏れを防ぐ観点からDB監査ログをインプットにしています。

しかし、DB監査ログでは取得漏れをなくすメリットに対し、データベースへの負荷が増大するデメリットがあることが一般的に指摘されています。

確かにDB監査機能を有効にすることで通常処理よりはその負荷はかかりますが、ログ量に依存します。WEEDSでは長年培ってきたチューニング手法で、パフォーマンス劣化させずにログ取得することができます。

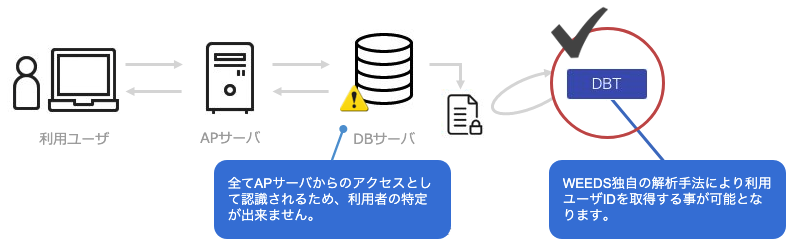

Web3層構造にも対応( オプション機能 )

アプリケーション経由のアクセスでも利用者が特定できます。

DBアクセス監視の課題として多くあげられるのがWebサーバを介したアクセスに対する、エンドユーザの特定です。

DB監査ログをインプットとした場合、発行されたSQL文の取得は可能ですが全てのアクセスがWebサーバからのアクセスと認識されてしまう為、ユーザーの特定ができません。

WEEDSでは独自の仕組みを用いてアプリケーションサーバ経由のアクセスであってもエンドユーザー( アプリケーションへのログインID )の特定が可能となります。

※ 一部、お客様に設定変更を実施頂く必要がございます。

Web3階層システムへの対応

機能詳細

ログ取得項目

RDBMSに関するさまざまな操作ログを取得、監視し、ログ管理します。

ログ取得範囲

- 全SQLを取得( DDL、DML、PL/SQLなどのプロシージャ )

| 取得情報 | 内容 |

|---|---|

| ログイン情報 |

|

| 操作情報 |

|

監視レポート

データベースでの操作を可視化する豊富なレポートを準備していますので目的に沿ったシステム監視運用が可能となります。

| レポート名 | 活用方法 |

|---|---|

| ログイン一覧 | データベース利用状況の把握に活用。

|

| ログイン失敗一覧 | データベース不正アクセスの予兆検知に活用。

|

| コマンド実行一覧 | どのテーブル・フィールドへどのようなアクションを実行したか等の不正アクセス有無をチェック。

|

| DBアクセス一覧 | 画面に表示されたコマンド実行結果を全て把握し、何を見たか、変更していないかチェック。

|

| シェル実行内容一覧 | シェルファイルの内部処理で不正がないかチェック。

|

| 月間アクセス分布(ログイン数) | 1ヶ月間でのログイン状況を時間帯別にチェック。

|

| 月間アクセス分布 (追加+更新+削除数) |

1ヶ月間でのSQL発行回数を時間帯別にチェック。

|

監視ポリシー

WEEDS DB-Traceでは、アクセスログから“ 不正ログイン ” や “ リスクのある操作 ” のみを自動でピックアップする為の監視ポリシー機能を有しています。

それぞれ目的に応じた監視ポリシーを登録する事でシステム監視運用がより簡略化され、不正操作のみを素早くチェック頂く事が可能です。

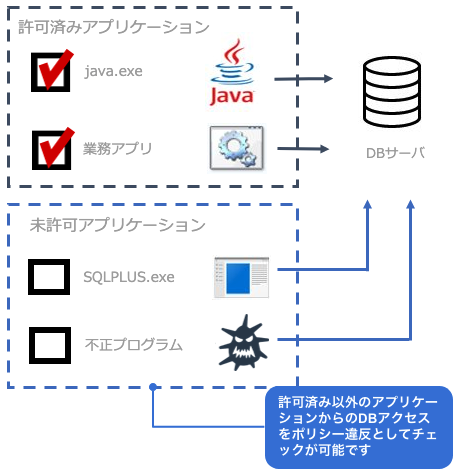

監視ポリシー│未許可アプリケーション

直接アクセスツールの利用や不正プログラムでのアクセス

有無の監視が可能

業務アプリケーション以外からのデータベースアクセスを監視する事で“ DB直接アクセスツール ” の使用有無や他のプログラムからの不正アクセスなど情報漏えいのリスクがあるアプリケーションからのDBアクセスのみを抽出する事が可能となります。

対象レポート

- ログイン一覧

- ログイン失敗一覧

- DBアクセス一覧

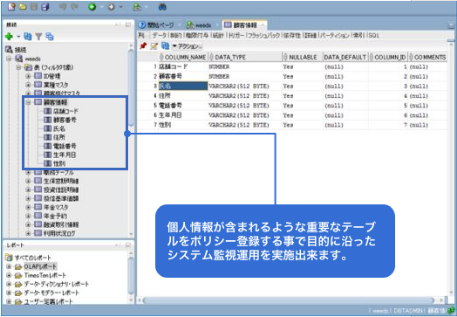

監視ポリシー│監査テーブルポリシー

特定のテーブルに対するアクセス監視が可能

個人情報や機密情報など、データベースに格納されている重要な情報に対して不正アクセスがされていない事を監視することは必要です。

予め重要なテーブルを監視対象として指定しておき、そのテーブルへのアクセスをのみを抽出して監視することで、不正を即座にチェックできます。

例えば、個人情報保護対応の場合、個人情報が格納されているテーブルを監視テーブルとして登録し、このテーブルへの“参照(SELECT)”だけを抽出することで、監視対象を効率的にチェックできます。

対象レポート

- DBアクセス一覧

レポートイメージ

監視ポリシー│時間外ポリシー

指定した時間以外のアクセスを検出

定められた業務時間以外のデータベース利用をチェックする事は不正アクセス監視で必要な対策です。

予め定義された時間以外のアクセス記録を監視することで、不正を即座にチェックできます。

例えば、07:00~20:00をアクセス許可時間と設定した場合、07:00よりも前の時間のアクセス、20:00よりも後の時間のアクセスを効率的にチェックできます。

対象レポート

- ログイン一覧

- ログイン失敗一覧

- 月間アクセス分布

動作環境

| 稼働条件 | 対象OS | oracle database 11g oracle database 12c oracle database 18c oracle database 19c SQL Server 2012 SQL Server 2014 SQL Server 2016 SQL Server 2017 SQL Server 2019 Db2 10 Db2 11 PostgreSQL 9 PostgreSQL 10 PostgreSQL 11 PostgreSQL 12 ※OS毎の対応条件はお問合せください。 |

|---|---|---|

| 必要製品/環境 | WEEDS Log-RepositoryManager/アクセスログ管理サーバ | |

| ログ取得 | ログ取得範囲 | 全SQL文を取得(DDL、DML、PL/SQLなどのプロシージャ) |

| ログ取得項目 | ログイン日時、ログオフ日時、インスタンス名、DBユーザID、OSユーザID、接続元ホスト名、接続元IPアドレス、接続アプリケーション名、SQL文(全文)、SQLでのレコード処理件数 | |

| 暗号化 | 独自暗号化 | |

| ログ転送 | 任意に設定可能(運用監視ツールから実行も可) | |

| ログ量 | 対象システムの業務量に依存する為、ご提案時に見積致します。 |