OVERVIEW製品概要

UXT(UNIX-Trace)は、UNIX/Linuxサーバーの操作記録を取得するエージェント製品です。操作記録とは、誰が(ログインユーザーID)、どこから(アクセス端末IP or コンソール)、いつ(ログインログオフ日時、操作日時)、何をしたか(実行コマンド、起動プロセス)を取得します。

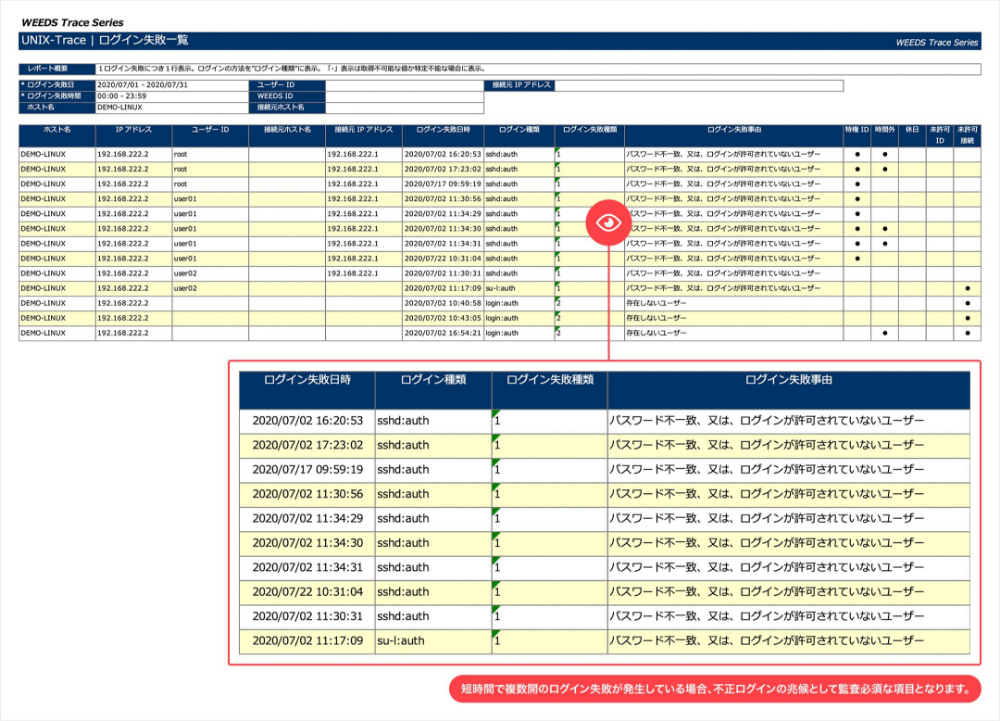

もちろんログイン失敗も取得し、不正予兆のチェックに役立ちます。

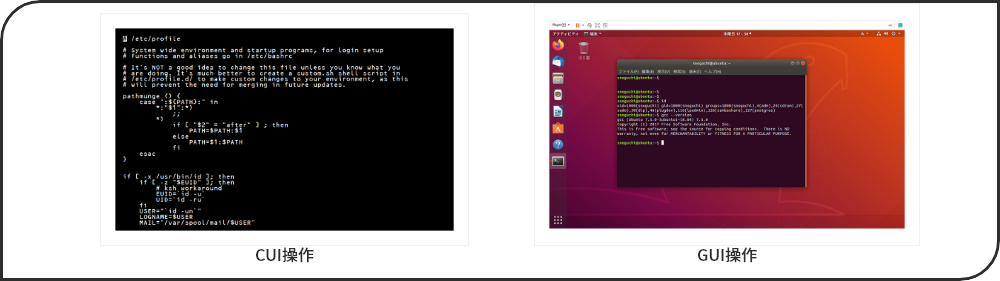

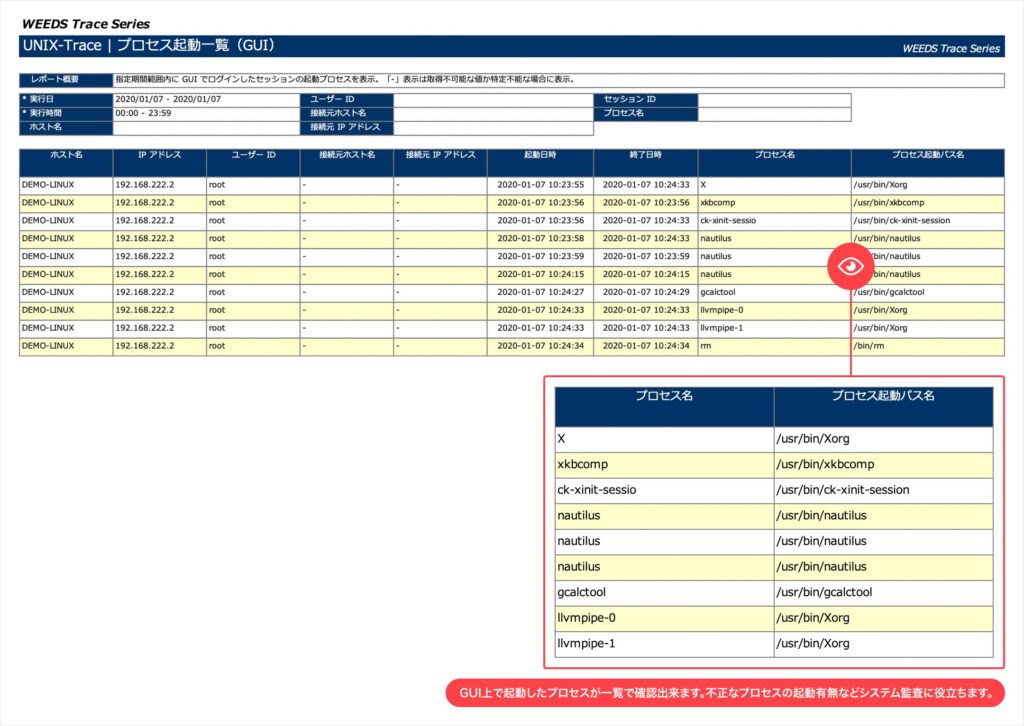

昨今のLinuxではGUIでの操作も一般化しているため、CUI操作だけでなくGUI操作にも対応しています。

システム構成

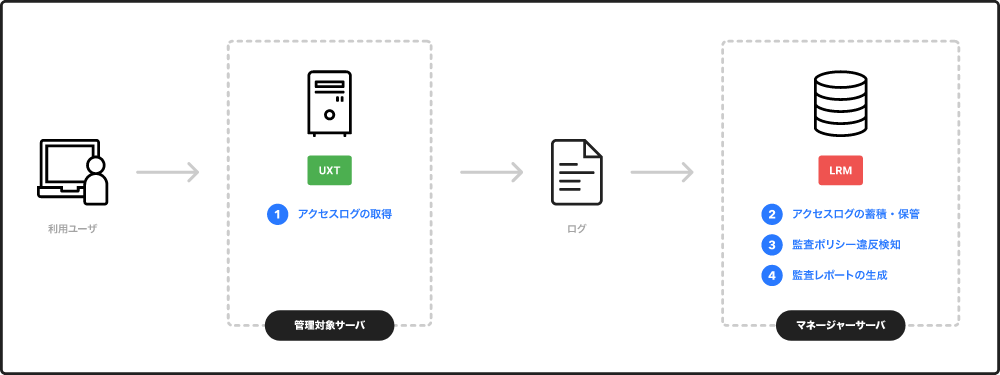

UXT(Unix-Trace)

UNIXサーバのアクセスログ取得エージェントです。

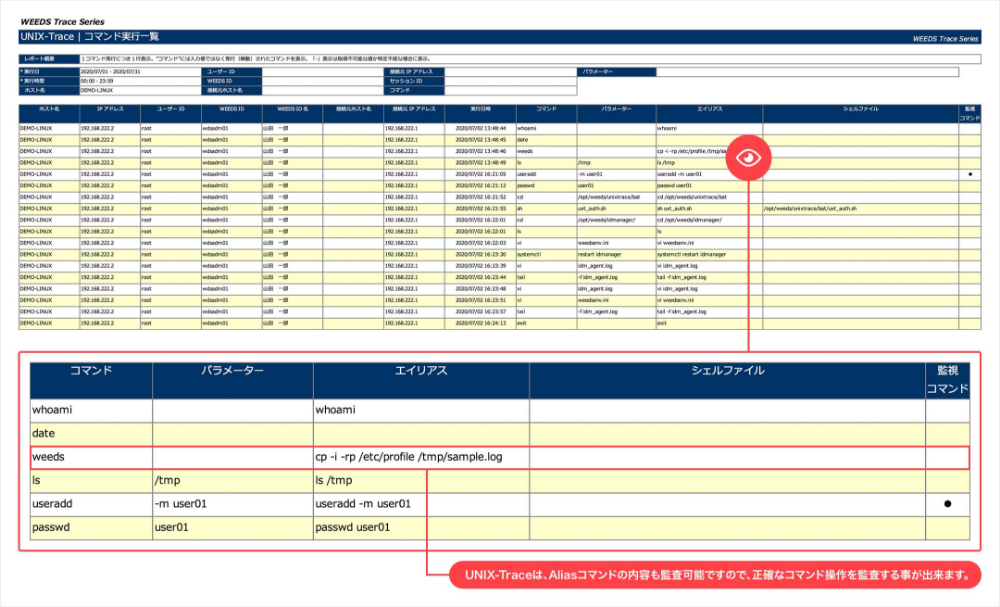

Aliasコマンド、環境変数定義コマンドの内部で実行されているコマンドも取得可能。

LRM(Log-Repository Manager)

統合ログ管理マネージャーです。

アクセスログの蓄積・管理や監査ポリシー登録、レポーティング機能を搭載。

特徴

不正なコマンドを見抜く

Aliasや環境変数、Shellの中身も取得。

各種シェルには、Aliasや環境変数、Shell変数といった変数があり、別名を付けることが出来ます。この別名でコマンドを実行されると、実行されたコマンドを隠すことが出来ます。

不正を試みようと思えば、実際のコマンドを隠し、すぐには発覚できないような処置を行うことも予想できます。

UXTでは、Aliasコマンド、環境変数定義コマンド、実行シェル内部コマンドの内部で実行されているコマンドを取得することができるため、不正の発覚や防止に役立ちます。

見やすく監査しやすいレポート

取得だけでは不十分。見やすくないと見落とします。

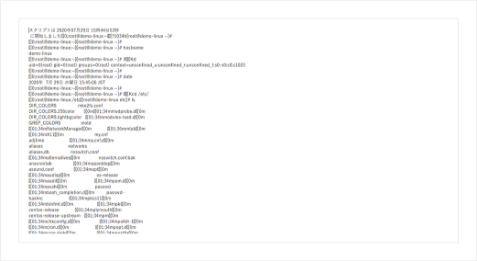

UNIX/Linux系サーバOSには、標準で「Script」というコマンドが用意されており、このコマンドを実行してから行ったコマンド操作とコマンド実行結果(つまり画面に表示された文字列すべて。標準出力)は、すべてテキストファイルに出力できます。これを監査ログとして活用している企業も少なくありません。

しかし、画面に表示された標準出力は、監査においてはとても見ずらく、コマンドだけを追っていくのも至難の技です。

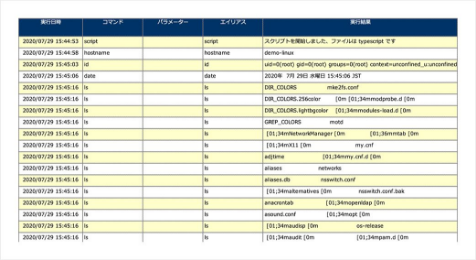

UXTでは「コマンド」と「パラメータ」、「コマンド実行結果」を分けて表示し、分かりやすくアクセスログを管理、監査することができます。こうすることで、コマンドだけを追うこともでき、ポリシー違反をチェックすることを容易にします。

Scriptコマンドで取得したアクセスログ

UNIX-Trace 監査レポート

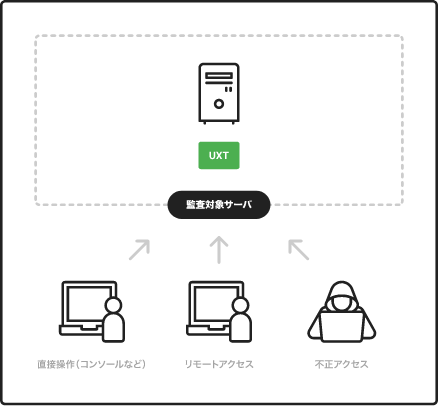

どのようなアクセス経路でもログインを検知

抜け道があっては不正チェックになりません。

不正はどんな方法、手段、経路で行われるかわかりません。そのため、ネットワークに網を張っていても、ゲートウェイサーバを建てたとしても、それをすり抜けてくるリスクはぬぐえません。

その点、UXTではエージェント型(お客様の監査ターゲットサーバへ製品を導入)のため、外部からどんな経路でアクセスされてもログインを検知でき、その後の操作をすべて取得することができます。

機能詳細

ログ取得項目

UNIX/Linuxサーバに関するさまざまな操作ログを取得、監視し、ログ管理します。

ログ取得範囲

- ssh、telnet、コンソールを利用したログイン

- GUIデスクトップでのログイン

| 取得情報 | 内容 |

|---|---|

| ログイン情報 |

|

| 操作情報 |

|

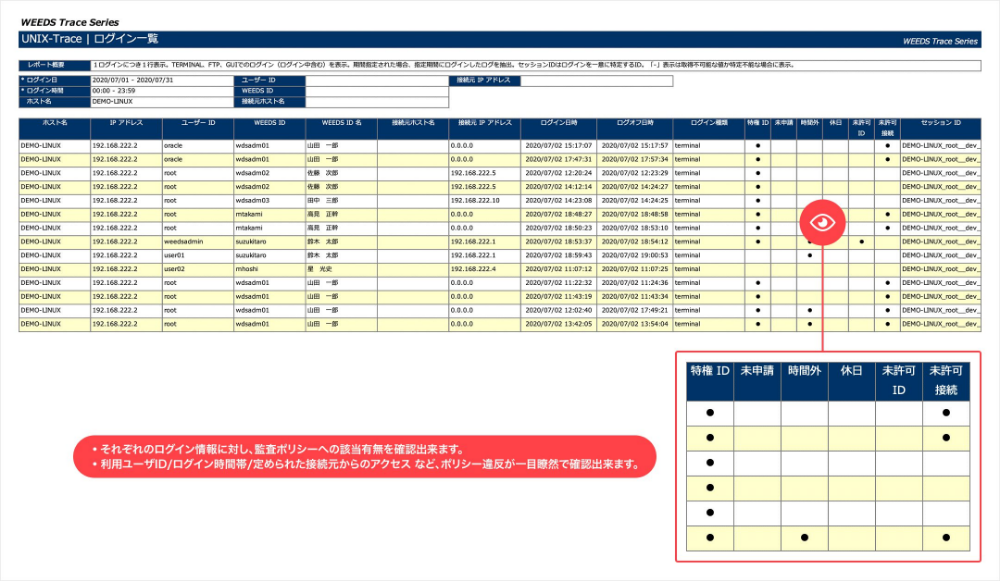

監査レポート

UNIX/Linux上での操作を可視化する豊富なレポートを準備しています。単にアクセスログを一覧化するのではなく、“ログインだけの一覧”や“コマンド操作の一覧”など目的に沿ったシステム監査運用が可能となります。

| レポート名 | 活用方法 |

|---|---|

| ログイン一覧 | サーバ利用状況の把握に活用。

|

| ログイン失敗一覧 | 不正アクセスの予兆検知に活用。

|

| コマンド実行一覧 | サーバ上での人間の操作を全て取得し、不正抑止・検知、事後調査に活用。

|

| コマンド実行結果一覧 | 画面に表示されたコマンド実行結果を全て把握し、何を見たか、変更していないかチェック。

|

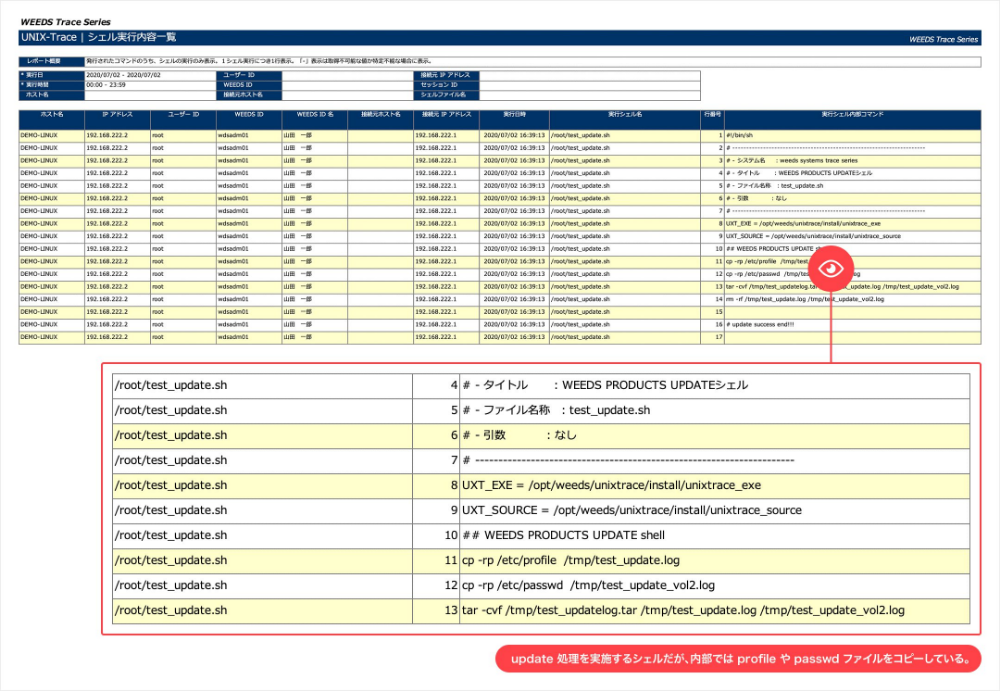

| シェル実行内容一覧 | シェルファイルの内部処理で不正がないかチェック。

|

| ログイン一覧(GUI) | サーバ利用状況(GUIログイン)の把握に活用。

|

| 起動プロセス一覧(GUI) | GUI上で起動されたプロセス情報に不正なものがないかチェック。

|

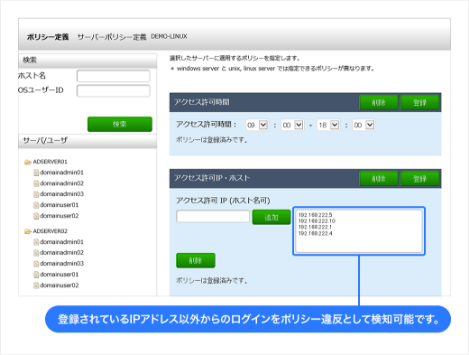

監査ポリシー

WEEDS UNIX-Traceには、アクセスログから“不正ログイン”や“リスクのある操作”のみを自動でピックアップする為の監査ポリシー機能を有しています。それぞれ目的に応じた監査ポリシーを登録する事でシステム監査がより簡略化され、不正操作のみを素早くチェック頂く事が可能です。

アクセス許可IP

許可していないIP/ホストからのログインを抽出。

業務サーバへログインを行う場合、限定された端末(作業用PC)からアクセスするケースが一般的です。

アクセス可能な端末を監査ポリシーとして登録する事で、ルールに従ったログインが実施されている事の証明と、許可されていない端末からの不正ログインを簡単に検出する事が出来ます。

対象レポート

- ログイン一覧

- ログイン失敗一覧

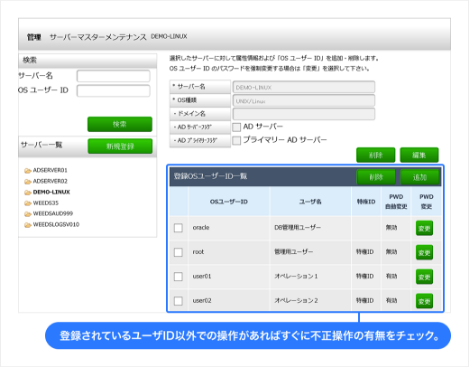

アクセス未許可ID

許可していないユーザーIDによるログインを抽出。

ID管理運用では、定期的にユーザIDの棚卸しを行い、不要なIDの有無をチェックする必要があります。

未許可IDポリシーとして、存在しているユーザIDを登録しておく事で、仮に不正にユーザを作成されて操作された場合でも、存在しないユーザIDからのアクセスとして検知が可能となり、リスクの早期発見に繋がります。

対象レポート

- ログイン一覧

- ログイン失敗一覧

レポートイメージ

ログイン一覧

ログイン失敗一覧

コマンドポリシー

ユーザー毎にコマンド・パラメータ単位での監査が可能。

UNIXサーバでの作業ではCUI(Character User Interface)を利用するケースが多くあります。

例えば、rootのような特権IDを利用する場合、全てのUNIXコマンドが実行可能になる為、その気になれば重要なファイルの削除やシステム停止など不正のリスクも高まります。

コマンドポリシーに監視対象とする「コマンド」「パラメータ」をポリシー登録する事で、リスクのあるコマンドの実行や通常作業では実行されないコマンドの発行有無などポイントを絞ったシステム監査が可能となります。

対象レポート

- コマンド実行一覧

レポートイメージ

コマンド実行一覧

シェル実行内容一覧

プロセス起動一覧(GUI)

動作環境

| 稼働条件 | 対象OS | AIX 6 AIX 7 Red Hat Enterprise Linux 5 Red Hat Enterprise Linux 6 Red Hat Enterprise Linux 7 Red Hat Enterprise Linux 8 CentOS 6 CentOS 7 SUSE Linux Enterprise Server 11 Ubuntu 16.04 LTS |

|---|---|---|

| 必要製品/環境 | LRM(Log-RepositoryManager)/アクセスログ管理サーバ | |

| ログ取得 | ログ取得範囲 | ssh、telnet、コンソール等の端末(ターミナル)を利用したログイン・実行コマンド・GUI(ログイン/プロセス起動) |

| ログ取得項目 | ログイン日時、ログオフ日時、OSユーザーID、サーバホスト名、サーバIP、アクセス元IP、入力コマンド、パラメータ・出力結果、Aliasコマンド、環境変数定義コマンド、実行シェル内部コマンド | |

| 暗号化 | 独自暗号化 | |

| ログ転送 | 任意に設定可能(運用監視ツールから実行も可) | |

| ログ量 | 5kb/コマンド(操作量、標準出力量によって変動します) |