OVERVIEW製品概要

WST(WinServer-Trace)は、Windowsサーバーに対する操作内容を記録するエージェント製品です。操作記録として必要な、誰が(ログインユーザーID)、どこから(アクセス端末IP)、いつ(ログインログオフ日時、操作日時)、何をしたか(ファイル操作、起動アプリケーション)をWEEDS独自の技術により漏れなく取得します。

各種ガイドライン対応をはじめ、不正行為の抑止や犯行の早期発見、情報流出時の経路発見、被害状況の早期把握にご活用いただけます。

特徴

抜け漏れのない独自のログ取得機能

OS標準ログでは取得困難な内容もWEEDS独自技術でWidowsサーバ上での様々な操作ログを取得します。

操作ログの取得でもっとも重要なことは、すべてのコンピューターで行われた操作を漏れなく取得することに他なりません。そこでWEEDSでは、全ての操作ログを漏れなく取得するため、イベントログ+独自技術により取得したログ情報を組み合わせることで全操作をカバーし、直感で操作内容がわかるような監査証跡として記録する製品開発を実現しています。

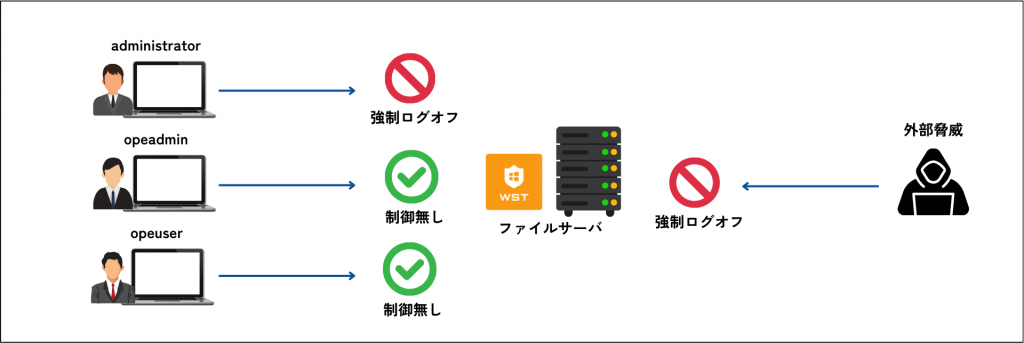

不正アクセスの防止機能

独自技術により許可された経路以外からのアクセスを制御します。OS標準機能では満たせない制御が可能となる為、様々なリスクからサーバを保護することができます。ツールベースのアクセス制御なので設定解除リスクの排除も可能です。

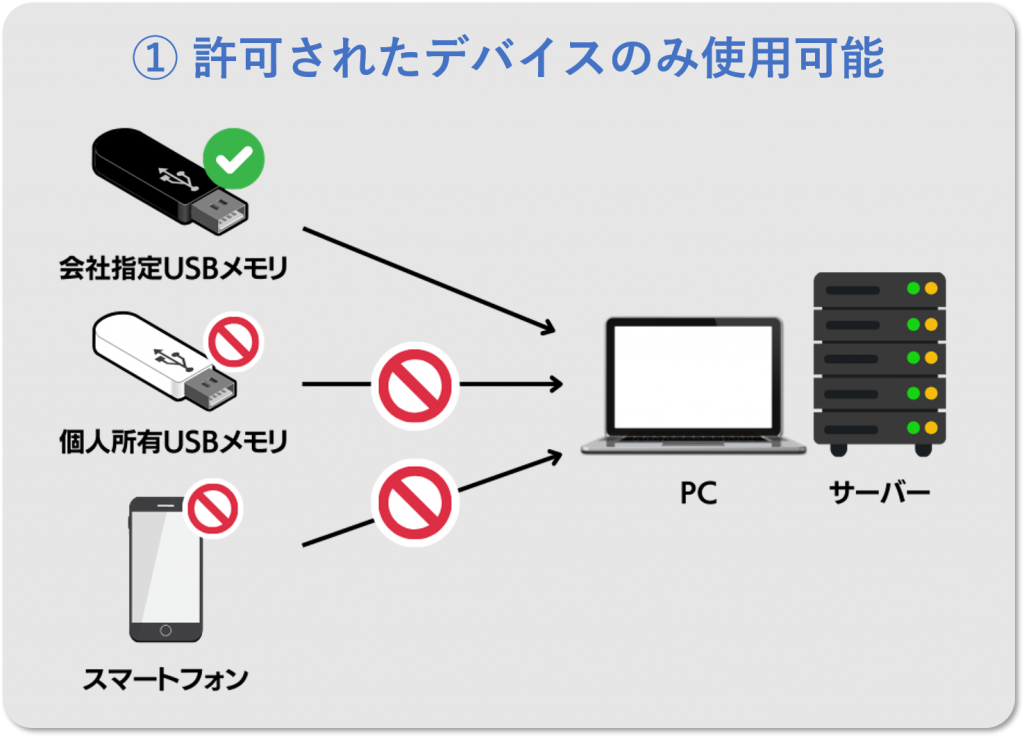

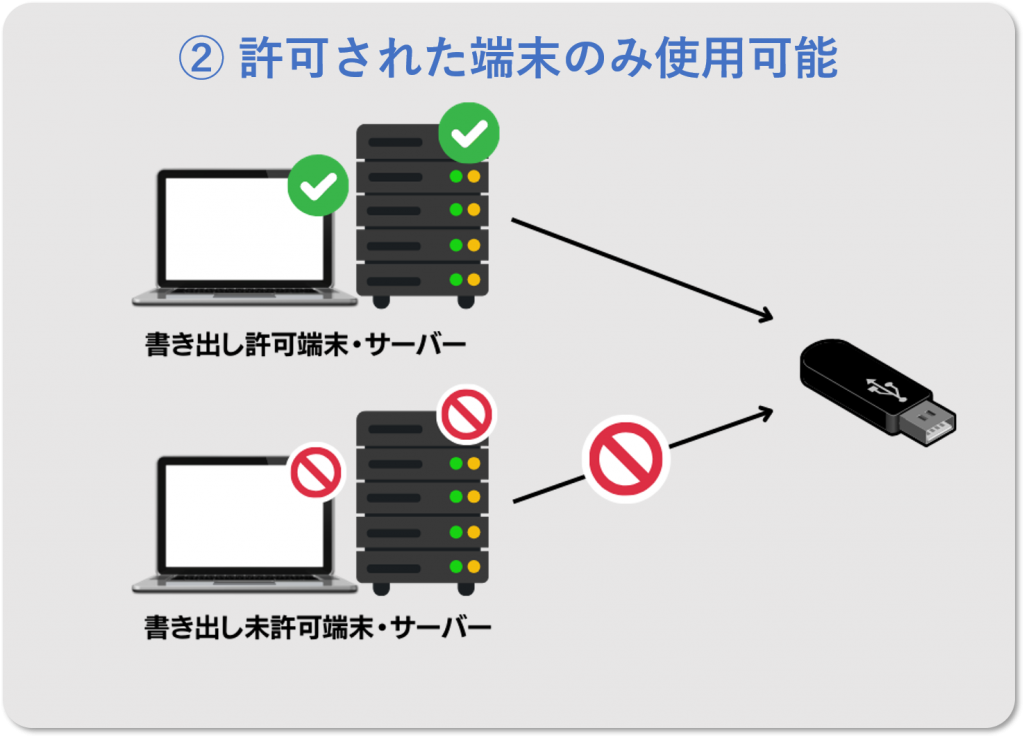

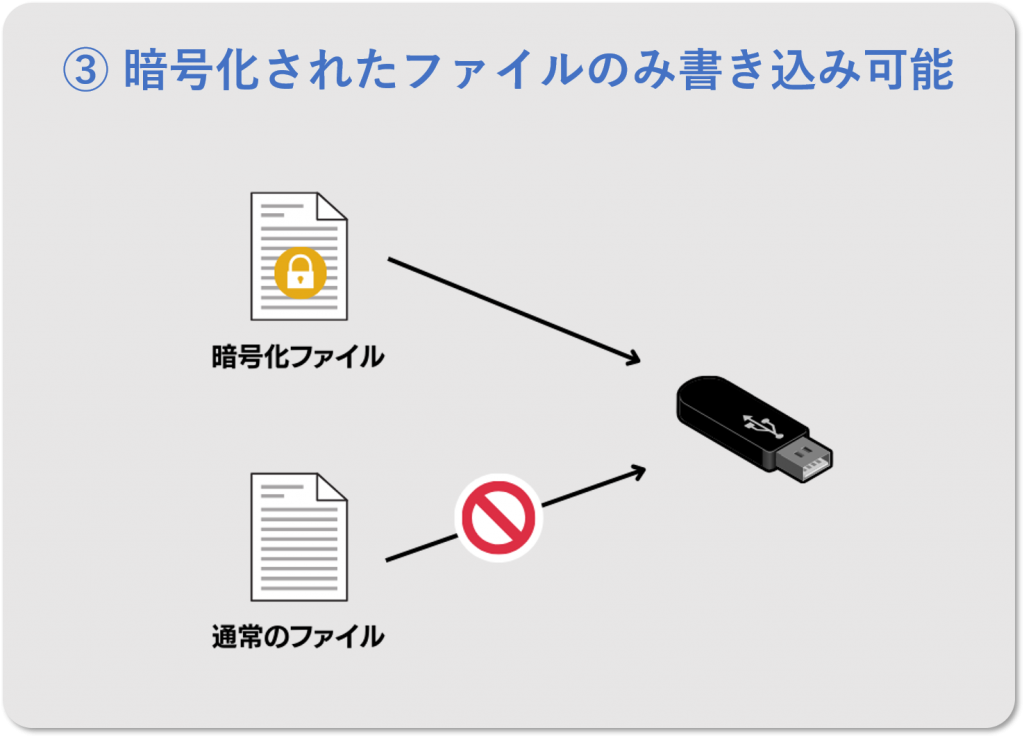

サーバーレベルでの外部デバイス使用制限

WST では外部デバイス( USB / CD / DVD 等 )の使用制限が可能です。

たとえば、会社から支給された USB は使用可能に、個人所有の USB は使用不可能に設定することも可能です。

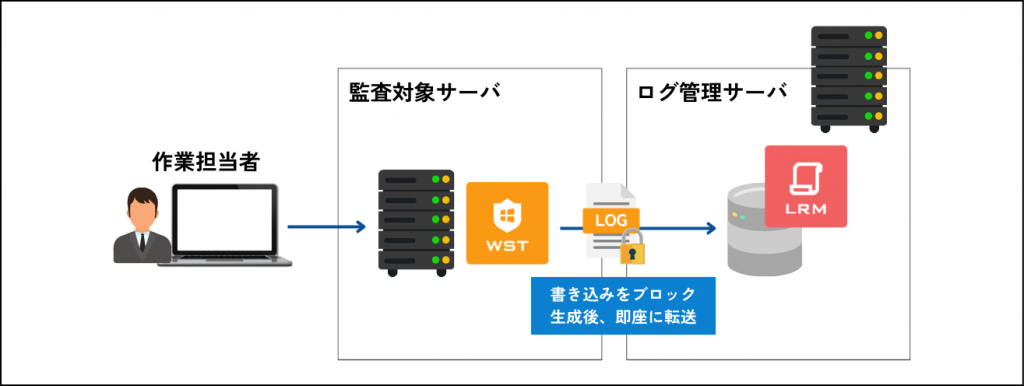

ログの改ざん防止機能

操作ログの生成時、例え管理者であっても書き込みが出来ないよう自動的にブロックする仕組みとなっており、ログの改ざんは不可能です。また、生成された操作ログは即座にログ管理サーバーに転送されます。

機能

操作ログ取得機能

コンソールからの直接アクセスや、リモートアクセス、外部からの標的型アタックなど、様々な経路のアクセスに対応。

イベントログ+独自技術によって、抜け漏れなく操作をログデータとして取得します。

ログ取得範囲

コンソールログイン / リモートデスクトップログイン / セーフモードログイン

ログ取得項目

| 取得情報 | 内容 |

|---|---|

| ログイン情報 |

|

| 操作情報 |

|

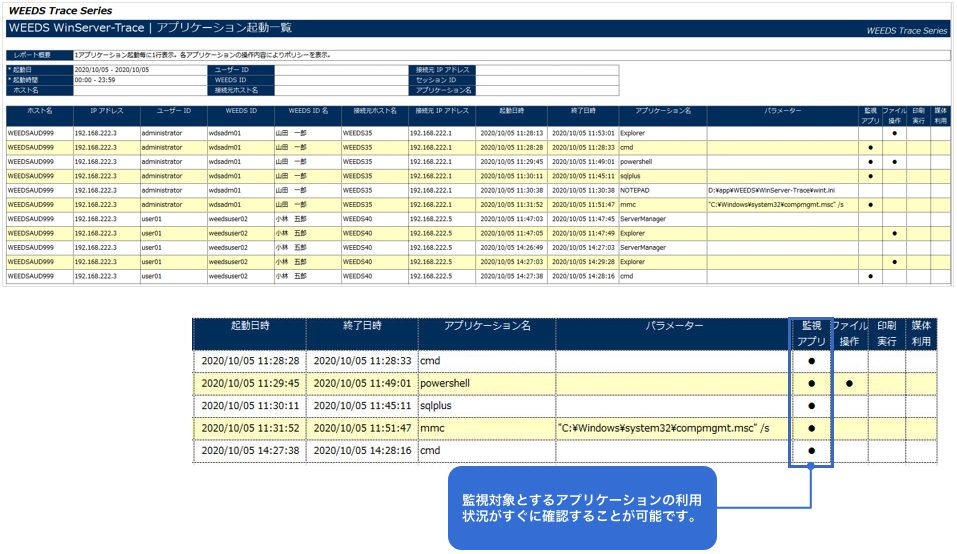

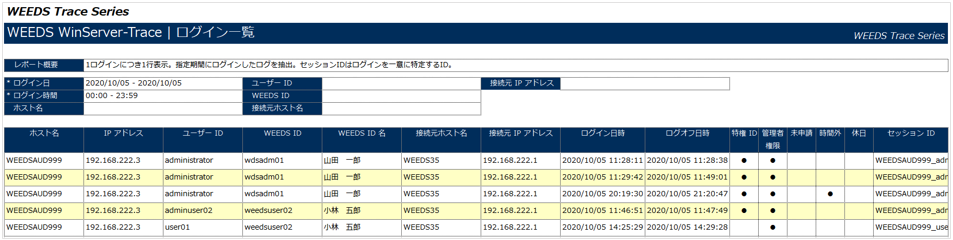

監査レポート機能

Windowsクライアント上での操作を可視化する豊富なレポートを準備しています。

単にアクセスログを一覧化するのではなく、“ ログインだけの一覧 ” や “ファイル操作に特化した一覧 ” など目的に沿ったシステム監視運用が可能となります。

| レポート名 | 活用方法 |

|---|---|

| ログイン一覧 | クライアント端末利用状況の把握に活用。

|

| ログイン失敗一覧 | 不正アクセスの予兆検知に活用。

|

| アプリケーション起動一覧 | 起動したアプリケーション情報を全て取得し、不正なアプリケーションの起動有無をチェック。

|

| ファイルアクセス一覧 | クライアント端末での全てのファイル操作より重要ファイルやフォルダへの不正アクセス有無をチェック。

|

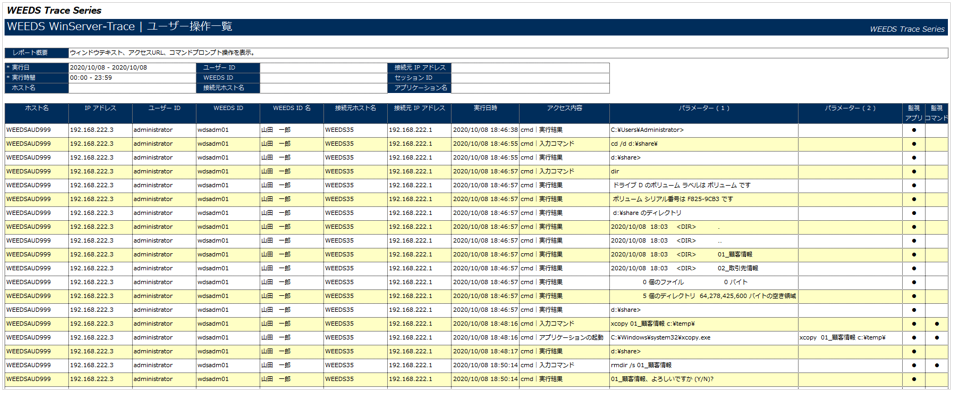

| ユーザ操作一覧 | コマンドプロンプトの実行コマンド/標準出力の結果やウィンドタイトル(アクセスURL)情報の把握に活用。

|

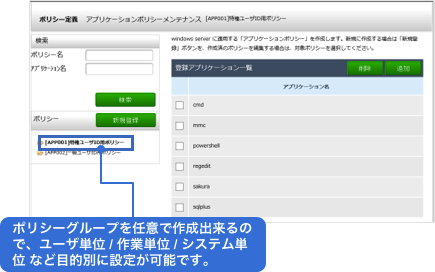

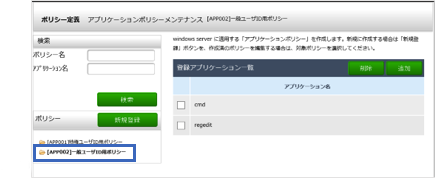

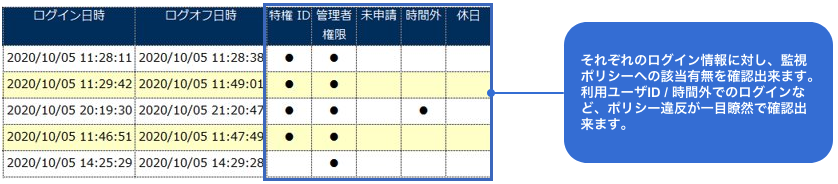

監視ポリシー

WSTには、アクセスログから“不正ログイン”や“リスクのある操作”のみを自動でピックアップする為の監視ポリシー機能を有しています。それぞれ目的に応じた監視ポリシーを登録する事でシステム監視がより簡略化され、不正操作のみを素早くチェック頂く事が可能です。

ポリシー機能によるチェック項目例

アプリポリシー

■ 不正なアプリケーション利用を抽出

Windowsサーバーで監視対象とするアプリケーションを指定する事で、指定対象アプリケーションの利用有無を確認する事が出来ます。

例えば、DBサーバ上での作業中に利用目的にないDB直接ツール(SQLPLUSやManagement Consoleなど)が使用された場合、DB情報を閲覧・取得されるリスクもありますので重要なアプリが不正に使用されていない事の証明をするうえで欠かせない監視ポリシーとなります。

対象レポート

- アプリケーション起動一覧

- ユーザ操作一覧

レポートイメージ

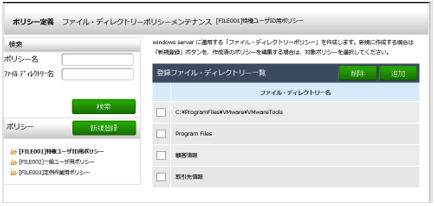

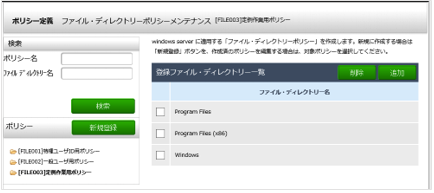

ファイルポリシー

■ 重要なファイル/機密情報へのアクセス監視が可能

サーバ上の重要なファイルやフォルダに対して不用意にアクセスされていないかなど監視をおこなうことは非常に需要です。

特権ユーザであれば全てのフォルダ・ファイルに対してアクセスが可能となります。その為、各ユーザ単位に重要なファイルやフォルダを定義することでユーザー単位での監視が可能になります。

対象レポート

- ファイル操作一覧

レポートイメージ

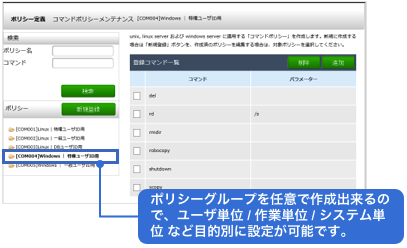

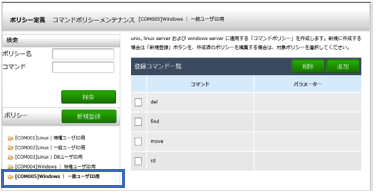

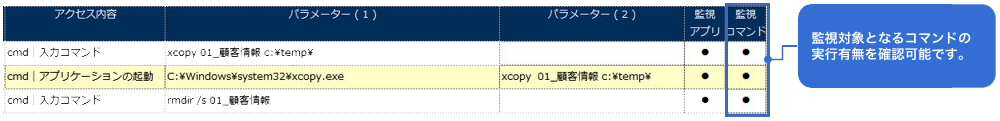

コマンドポリシー

■ Windowsコマンド・パラメータ単位での監視が可能

コマンドプロンプトやPowershellはコマンドを用いてOSを操作するツールとなり、ファイル操作や環境情報の取得などが行える為、GUI操作のみを監視しているだけでは全ての記録を残すことは出来ません。

また、実行するユーザの権限によっては「サーバ上の全てのデータをコピーする」ことも可能となる為、実行されたコマンドやパラメータに不正操作がない事を確認する必要があります。

コマンドポリシーはユーザ単位に監視対象となるコマンドを定義する事が出来るので、Administratorのような特権ユーザ向けの監視設定や一般ユーザ向けの設定など権限に応じたコマンド監視を行う事が可能となります。

対象レポート

- ユーザ操作一覧

レポートイメージ

その他監視レポートイメージ

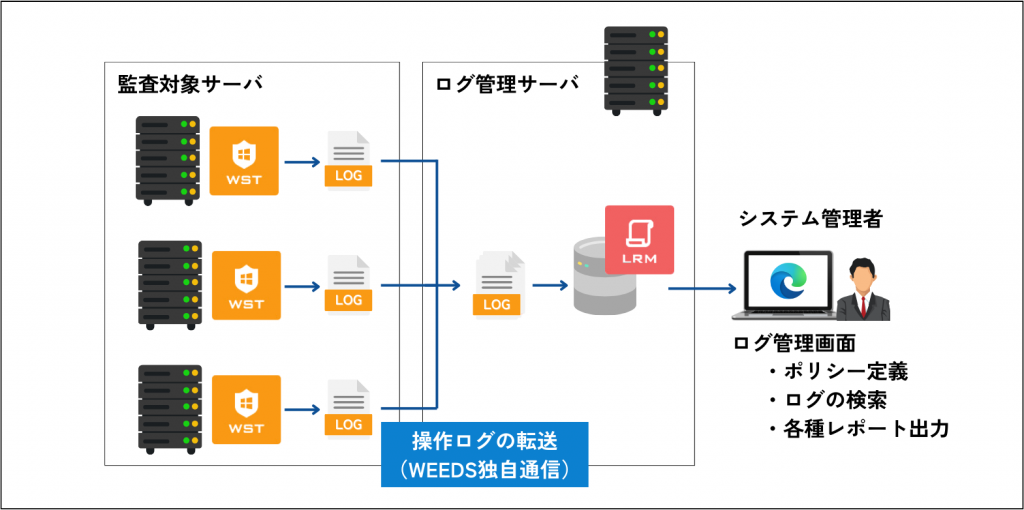

システム構成

WST(WinServer-Trace)

Windowsサーバのアクセスログ取得エージェント。

GUI・CUI・セーフモードの操作ログを取得することが可能。

LRM(Log-Repository Manager)

統合ログ管理マネージャーです。

アクセスログの蓄積・管理や監査ポリシー登録、レポーティング機能を搭載。

LRM(Log-Repository Manager)について詳しくはこちらをご覧ください。

動作環境

| 稼働条件 | 対象OS | Windows Server 2008 R2 Windows Server 2012 Windows Server 2012 R2 Windows Server 2016 Windows Server 2019 Windows Server 2022 |

|---|---|---|

| 必要製品/環境 | Log-RepositoryManager/アクセスログ管理サーバ | |

| ログ取得 | ログ取得範囲 | コンソールまたは、リモートデスクトップログイン(GUI, CUI)、セーフモードログイン(GUI, CUI) |

| ログ取得項目 | ログイン日時、ログオフ日時、OSユーザーID、操作日時、ログイン失敗、操作アプリケーション名、ドライブレター、ファイルパス、ファイル名、GUI・CUI操作、ファイルの作成、ファイルのオープン、ファイルのコピー、ファイルの移動、 ファイルの削除、ディレクトリの作成、ディレクトリの削除、操作アプリケーション 起動/終了、印刷操作 | |

| 暗号化 | 独自暗号化 | |

| ログ転送 | 規定間隔 | |

| ログ量 | 5kb/コマンド(操作量、標準出力量によって変動します) |