ABOUT特権ID管理とは

特権IDとは、コンピュータの高権限ユーザーIDで、設定変更などなんでも出来る管理者IDです。

Windows系OSでは「Administrator」、UNIX/Linux系OSでは「root」が該当します。

なぜ特権IDを管理しなければならないのでしょうか?

特権IDは、コンピュータに必ず備わっている最高権限IDであるため、

①どんな操作(設定変更、情報閲覧)も出来てしまう

②利用者を特定できない(IDを共有して利用するため)

というリスクがあります。

安定稼働が大前提の情報システムに、大きなリスクと言えます。

そして、情報セキュリティ関連の各種ガイドラインにも「特権ID管理」というキーワードがよく登場します。もはや、システムセキュリティやIT統制の観点では、すべての企業が取り組むべき重要なテーマです。しかしながら現状では、人間系に頼ったコスト(人手)のかかる業務ルールで対応していたり、ミス・不正が簡単に起きてしまいがちな「紙運用・手運用」が多く見られます。

WEEDS Traceは、特権ID管理をローコストにオーダーメイドで対応

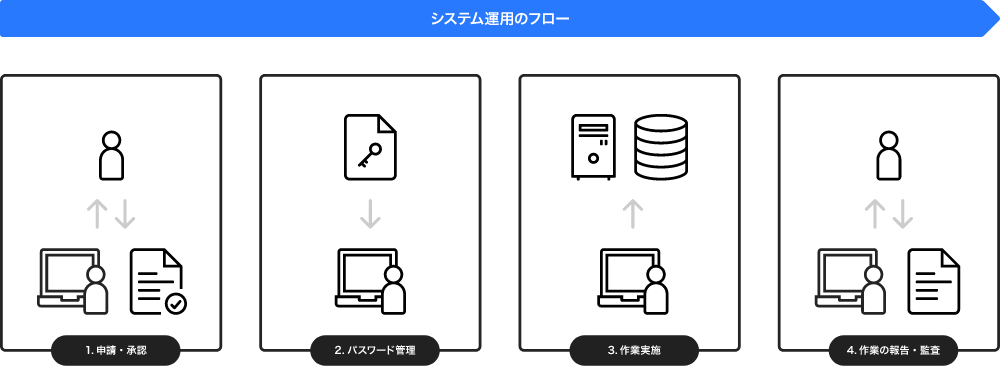

一般的なシステム運用では、以下のフローで本番環境にアクセスし、様々な作業を行います。特権ID管理では、この運用の中で特権IDの統制を図っていくものであり、各種ガイドラインにも徹底した管理が求められています。

よくある課題1

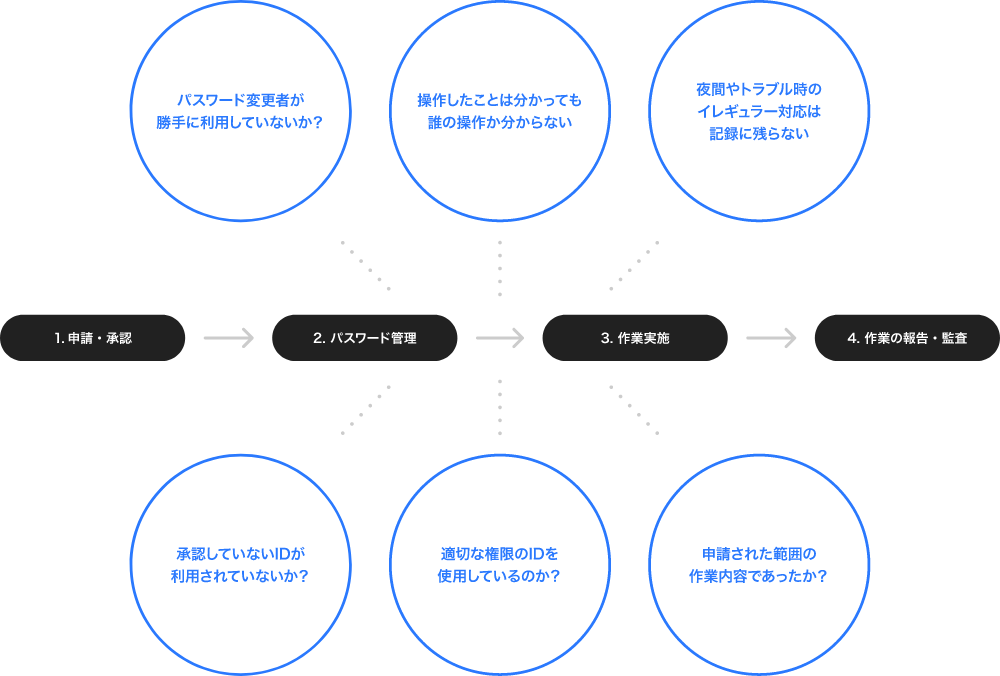

しかし、前図の1〜4の業務を1つずつ統制することは出来ても、横断的に統制することはとても難しいことになります。

よくある課題2

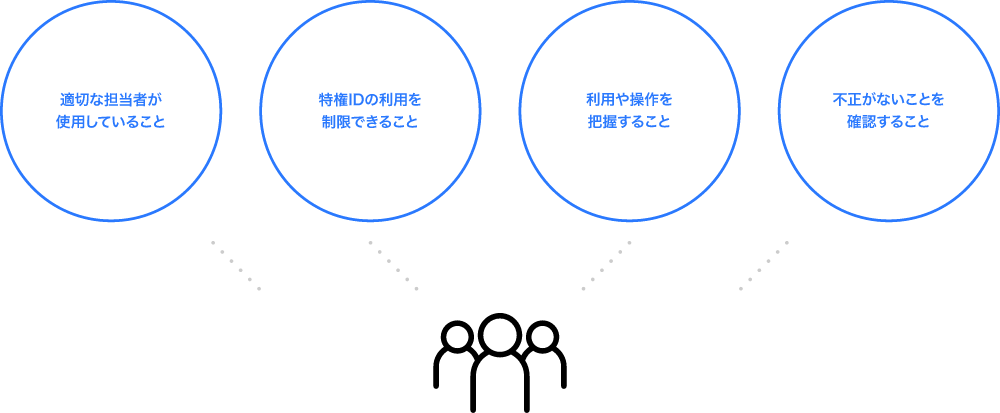

一方で、各種ガイドラインでは以下の対応を求められています。

これらを「手運用・紙運用」ですべて対応するのは難しく、対応できたと思っても「ガイドライン非対応」と判断されかねません。また、内部・外部の監査で指摘されてしまうと、改善を求められる事態に発展してしまいます。

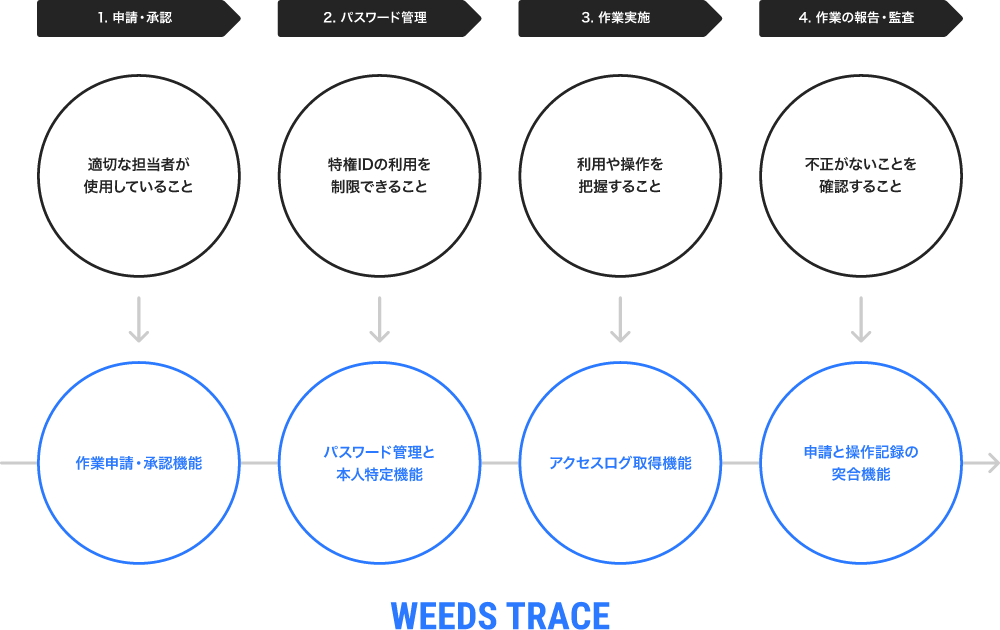

これらの課題に対応したのがWEEDS Traceです

WEEDS Traceではお客様と共に、業務フローを横断的に連携し、ガイドラインで求められる統制レベルをシステム的に実現したパッケージ機能群を開発しました。(部分適応も可能)

WEEDS Traceの特権ID管理イメージ

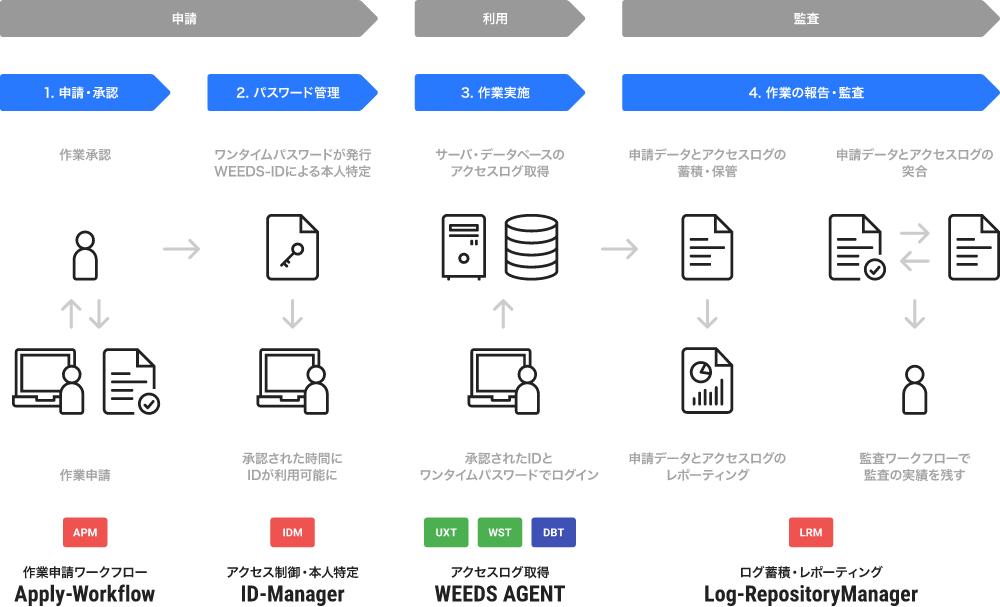

WEEDS Traceでは、特権ID管理やその他ガイドラインで求められる「申請」→「利用」→「監査」の流れを一貫して統制・管理できる機能を提供します。

申請

① 申請・承認

作業申請ワークフロー「WEEDS Apply-Workflow(APM)」は、作業者の作業申請の登録、承認者による承認(差戻)のワークフロー機能です。②の「WEEDS ID-Manager」と連携することで、作業開始時刻が近づくと作業承認されたIDが自動的に利用可能となります。

② パスワード管理

アクセス制御&本人特定「WEEDS ID-Manager(IDM)」は、許可されたIDを利用可能とし、パスワードの発行を自動で行えます。さらに、サーバのIDに対して「WEEDS-ID」という独自IDにより利用者本人の特定を実現しています。

利用

③ 作業実施

アクセスログの取得「WEEDS AGENT」は、全てのアクセス・ログインを検知し、その後のアクセスログをサーバー内部処理も含めて漏れなく取得します。このことで、承認された正しい作業も、未承認の不正な作業も、マルウェアなどの外部からのアクセスも、全て記録に残せます。

監査

④ 作業の報告・監査

アクセスログの蓄積とレポーティング「WEEDS Log-RepositoryManager(LRM)」は、③の「WEEDS AGENT」のアクセスログを蓄積するだけでなく、全てのWEEDS Trace機能の管理機能を司ります。そしてアクセスログと申請の突合&監査ワークフロー「WEEDS AuditWorkflow(ADF)」は①の「APM」と自動連携し、監査ワークフローが行え、その記録は全て「LRM」に蓄積されます。